En las pasadas semanas vimos la importancia que tiene cifrar nuestras peticiones DNS y además vimos el procedimiento para instalar DNSCrypt en Linux y en Windows. Una vez tenemos instalado DNSCrypt en nuestro ordenador, ahora veremos los pasos a seguir para configurar DNSCRypt de forma adecuada y segura.

CONFIGURAR DNSCRYPT EN EL CASO QUE LO HAYAMOS INSTALADO MEDIANTE REPOSITORIOS

Los pasos a seguir para configurar DNSCrypt son los siguientes:

Comprobar que DNSCrypt está activo

Para comprobar que el servicio DNSCrypt está activo tan solo tenemos que acceder a la terminal y ejecutar el siguiente comando:

sudo systemctl status dnscrypt-proxy.socketEn mi caso obtengo el siguiente resultado:

● dnscrypt-proxy.socket - dnscrypt-proxy listening socket Loaded: loaded (/lib/systemd/system/dnscrypt-proxy.socket; enabled; vendor pr Active: active (running) since dom 2016-05-22 00:31:58 CEST; 1 months 11 days Docs: man:dnscrypt-proxy(8) Listen: 127.0.2.1:53 (Stream) 127.0.2.1:53 (Datagram)

Por lo tanto el servicio está activo y todo está funcionando correctamente.

Si el comando que acabamos de ejecutar nos dijera que dnscrypt está inactivo, tendremos que activarlo ejecutando el siguiente comando en la terminal:

sudo systemctl start dnscrypt-proxy.socketPara asegurar que DNSCrypt se ejecuta de forma automática en el arranque del sistema tenemos que ejecutar el siguiente comando:

sudo systemctl enable dnscrypt-proxy.socketNota: Los comandos mostrados en este primer apartado son considerando que estamos usando el sistema de inicio Systemd.

Conocer la IP y el puerto en que escucha DNSCrypt

Lo primero que tenemos que averiguar es la dirección local y el puerto que está usando DNSCrypt.

Para ello consultamos el archivo dnscrypt-proxy.socket ejecutando el siguiente comando:

sudo nano /etc/systemd/system/sockets.target.wants/dnscrypt-proxy.socket

Después de ejecutar el comando obtendremos un resultado parecido al siguiente:

Si leemos detalladamente veremos que en mi caso, la dirección local en la que DNSCrypt está escuchando es la 127.0.2.1 y el puerto es el 53.

Cambiar la IP y el puerto en que escucha DNSCrypt

Nota: Este apartado es opcional y únicamente lo deben seguir los usuarios quieren modificar la IP de escucha y la IP estándar.

En el caso que quisiéramos cambiar la IP y el puerto de escucha consultamos el archivo dnscrypt-proxy.socket ejecutando el siguiente comando:

sudo nano /etc/systemd/system/sockets.target.wants/dnscrypt-proxy.socketUna vez abierto el editor de textos reemplazamos la IP 127.0.2.1 por otra del tipo 127.x.x.x y el puerto 53 por el puerto que nosotros queramos.

Un ejemplo que podríamos probar es el siguiente:

Una vez realizados los cambios los guardamos y cerramos el fichero.

Seguidamente ejecutamos el siguiente comando en la terminal:

sudo nano /etc/default/dnscrypt-proxyUna vez se abra el editor de texto deberemos comprobar que en el campo DNSCRYPT_PROXY_LOCAL:ADDRESS figure la misma IP y el mismo puerto que definimos en el fichero /etc/systemd/system/sockets.target.wants/dnscrypt-proxy.socket

Una vez que ambos ficheros disponen de la misma IP y del mismo puerto guardamos los cambios y cerramos el fichero.

Para que los cambios aplicados surjan efecto tenemos que ejecutar el siguiente comando en la terminal:

systemctl daemon-reloadNota: Este apartado es a modo de ejemplo. En mi caso he usado la IP y el puerto por defecto.

Configurar el gestor de red para que utilice DNSCrypt

Una vez conocida que la dirección de escucha es la 127.0.2.1, accedemos a los ajustes de nuestro gestor de red.

Una vez dentro de la configuración de Network manager o Wicd, reemplazamos los DNS actuales por la dirección en la que está escuchando DNSCrypt.

Por lo tanto en mi caso pasaré de tener esta configuración:

A tener la siguiente configuración:

Nota: He pasado de usar los DNS de google a usar la dirección local 127.0.2.1 que es en la que está escuchando DNSCrypt.

Una vez realizados los cambios hay que presionar en el botón Guardar y el proceso para configurar DNSCrypt ha concluido.

Para que DNSCrypt empiece a funcionar tan solo tenemos que reiniciar nuestro ordenador.

Seleccionar el servidor para resolver las peticiones dns

Nota: Es apartado es opcional. En estos momentos DNSCrypt ya debe estar funcionando y realizando su función.

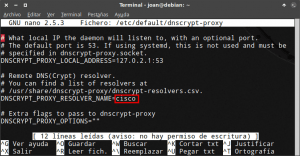

Por defecto DNSCrypt utiliza los servidores de Cisco. Para comprobar lo que acabo de decir tan solo tenemos que ejecutar el siguiente comando en la terminal:

nano /etc/default/dnscrypt-proxyUna vez ejecutado el comando, tal y como se puede ver en la captura de pantalla, estoy usando los DNS de cisco (OpenDNS) para resolver las peticiones DNS.

Los servidores DNS de cisco guardan logs de nuestras peticiones DNS y es algo que no me gusta. Por lo tanto lo reemplazaremos por otro.

Para ver los servidores DNS disponibles ejecutamos el siguiente comando en la terminal:

nano /usr/share/dnscrypt-proxy/dnscrypt-resolvers.csvNota: Si no tenemos disponible el archivo dnscrypt-resolvers.csv, también podemos consultar servidores DNSCrypt disponibles en la siguiente URL

Una vez ejecutado el comando obtendremos información de todos los servidores disponibles:

Elegimos el que nos parezca más oportuno. En mi caso elijo el servidor dnscrypt.org-fr por los siguientes motivos:

- No guarda Logs.

- Dispone de validación DNSSEC.

- Es cercano geográficamente.

Para reemplazar el servidor cisco por el dnscrypt.org-fr abrimos una terminal y tecleamos el siguiente comando:

sudo nano /etc/default/dnscrypt-proxyUna vez abierto el editor de textos reemplazamos el servidor actual, que en el mi caso es el cisco, por el dnscrypt.org-fr.

Una vez realizadas las modificaciones guardamos los cambios y cerramos el fichero. Ahora tan solo tenemos que reiniciar DNSCrypt ejecutando el siguiente comando en la terminal.

sudo systemctl restart dnscrypt-proxy.socketOpciones adicionales para configurar DNSCrypt

Nota: Es apartado es opcional. En estos momentos DNSCrypt ya debe estar funcionando y realizando su función.

Si queremos podemos modificar el comportamiento de DNSCrypt para hacerlo más seguro o para adaptarlo más a nuestras necesidades.

Para modificar las opciones de funcionamiento de DNSCrypt ejecutamos el siguiente comando en la terminal:

sudo nano /etc/default/dnscrypt-proxyUna vez abierto el editor tenemos que rellenar la línea DNSCRYPT_PROXY_OPTIONS=»» con las opciones pertinentes.

Después de añadir las opciones extra de funcionamiento la línea queda de la siguiente forma:

DNSCRYPT_PROXY_OPTIONS="--edns-payload-size=4096 --ephemeral-keys --logfile=/var/log/dnscrypt-proxy.log"

Cada una de las opciones de funcionamiento introducidas tiene el siguiente significado:

–edns-payload-size=4096: Opción para habilitar el mecanismo DNSSEC y de este modo obtener protección frente ataques DNS poisoning. 4096 bytes es el tamaño máximo de respuesta que aceptaremos del servidor DNS.

–ephemeral-keys: DNSCrypt siempre usa la misma clave pública para establecer una conexión cifrada con el servidor DNS. Esto en términos de privacidad es malo porque nuestra clave pública puede ser asociada a nuestra IP. Para evitar este problema introducimos el parámetro –ephermal-keys. Introduciendo el parámetro –ephermal-keys cada petición DNS se realizará mediante una clave diferente. De este modo será prácticamente imposible asociar nuestra IP con las peticiones DNS. Esta opción comporta un consumo de CPU adicional que en algunos casos puede llegar a ralentizar nuestro ordenador.

–logfile=/var/log/dnscrypt-proxy.log: Instrucción para indicar la ubicación donde queremos guardar los log de DNSCrypt.

Una vez introducidas las opciones guardamos los cambios y cerramos el fichero.

Dar permisos adecuados al usuario _dnscrypt

En el apartado anterior hemos definido que queremos guardar el log de DNSCRypt en la ubicación var/log/dnscrypt-proxy.log y esto generará un problema por el siguiente motivo.

Dnscrypt por defecto usa el usuario _dnscrypt-proxy. Este usuario no tiene permisos para crear y para escribir en el archivo de logs var/log/dnscrypt-proxy.log.

Para solventar este punto creamos el archivo /var/log/dnscrypt-proxy.log ejecutando el siguiente comando en la terminal:

sudo touch /var/log/dnscrypt-proxy.logSeguidamente asignamos un usuario y un grupo al archivo que contendrá los log ejecutando este comando en la terminal:

sudo chown _dnscrypt-proxy:nogroup /var/log/dnscrypt-proxy.logLa función que realiza cada uno de los términos del comando es el siguiente:

sudo chown: Es el comando usado para modificar los permisos de archivos y carpetas.

_dnscrypt-proxy:nogroup: _dnscrypt-proxy es el nombre usuario al que queremos que pertenezca el archivo dnscrypt-proxy.log. nogroup es el grupo al que queremos que pertenezca el archivo dnscrypt-proxy.log

var/log/dnscrypt-proxy.log: Es la ruta del archivo en que queremos modificar el usuario y el grupo.

Una vez realizados los cambios pertinentes reiniciamos dnscrypt ejecutando el siguiente comando en la terminal:

sudo systemctl restart dnscryptEn este momento el proceso para configurar DNSCrypt ha terminado.

CONFIGURAR DNSCRYPT EN EL CASO QUE LO HAYAMOS INSTALADO A PARTIR DE UNA COMPILACIÓN

En el caso que se haya instalado DNSCrypt compilando el código fuente del programa, tenemos que seguir las siguientes instrucciones para configurar DNSCrypt.

Seleccionar un servidor DNS de DNSCrypt

Para seleccionar el servidor DNS abrimos una terminal y ejecutamos el siguiente comando:

nano /usr/local/share/dnscrypt-proxy/dnscrypt-resolvers.csvNota: Si no tenemos disponible el archivo dnscrypt-resolvers.csv, también podemos consultar servidores DNSCrypt disponibles en la siguiente URL.

Una vez ejecutado el comando obtendremos al totalidad de servidores DNS disponibles.

Elegimos el que nos parezca más oportuno. En mi caso elijo el servidor dnscrypt.org-fr por los siguientes motivos:

- No guarda Logs.

- Dispone de validación DNSSEC.

- Es cercano geográficamente.

Crear un grupo para usar DNSCrypt

Crearemos un grupo llamado dnscrypt que contendrá el usuario que ejecutará DNSCrypt.

Para ello ejecutamos el siguiente comando en la terminal:

sudo groupadd dnscryptCrear un usuario para usar DNSCrypt

En términos de seguridad es recomendable que DNSCrypt sea usado por un usuario que no tenga privilegios, que no tenga acceso a la shell y que disponga de una carpeta home vacía.

Los pasos a seguir para crear este tipo de usuario son los siguientes:

Primero crearemos la carpeta del usuario ejecutando el siguiente comando en la terminal

sudo mkdir /home/dnscryptPara finalizar crearemos el nuevo usuario llamado dnscrypt ejecutando el siguiente comando en la terminal.

sudo useradd -g dnscrypt -s /bin/false -d /home/dnscrypt dnscryptEl significado de cada una de las partes del comando para crear el usuario dnscrypt es el siguiente:

sudo useradd: Comando usado para agregar un usuario.

-g dnscrypt: Para indicar que el usuario que estamos creando pertenece al grupo dnscrypt.

-s /bin/false: Para definir que el usuario Dnscrypt no tenga acceso a la terminal o interprete de comandos. Este aspecto es importante por temas de seguridad.

-d /home/dnscrypt: Para indicar la ruta home por defecto del usuario que estamos creando para DNSCRypt.

dnscrypt: Es el nombre del usuario que queremos crear.

Iniciar DNSCrypt

Una vez seleccionado el servidor que queremos usar y creado el usuario, ya podemos configurar el inicio de DNSCrypt.

Para ello ejecutamos el siguiente comando en la terminal:

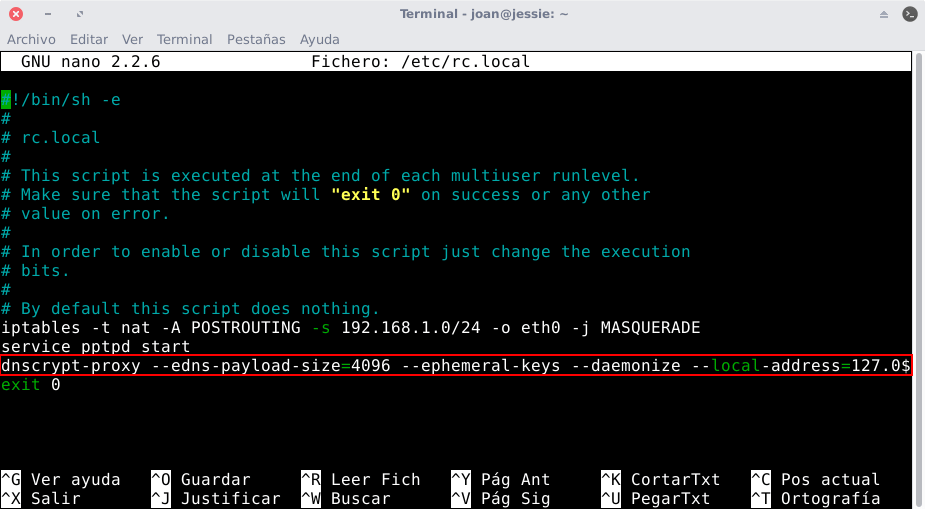

sudo nano /etc/rc.localUna vez ejecutado el comando se abrirá el editor de texto nano y deberemos añadir el siguiente comando en el archivo rc.local:

dnscrypt-proxy --local-address=127.0.0.1:53 --resolver-name=dnscrypt.org-frNo obstante si queremos podemos modificar el comando para añadir opciones adiciones como por ejemplo las siguientes:

dnscrypt-proxy --local-address=127.0.0.1:53 --edns-payload-size=4096 --ephemeral-keys --daemonize --resolver-name=dnscrypt.org-fr --user=dnscrypt --logfile=/var/log/dnscrypt-proxy.logUna vez introducido el comando se guardan los cambios y cerramos el fichero.

Explicación del significado de los parámetros para iniciar DNSCrypt

El significado de los parámetros del comando usado para iniciar DNSCrypt es el siguiente:

dnscrypt-proxy: Parte del comando para iniciar DNSCrypt.

–local-address=127.0.0.1:53: Estoy indicando que DNSCrypt esté escuchando en la IP local 127.0.0.1 y en el puerto 53. Si queremos podemos modificar la IP 127.0.0.1 por otra del tipo 127.x.x.x, y el puerto 53 por cualquier otro puerto que no esté en uso.

–edns-payload-size=4096: Parte del comando para habilitar el mecanismo DNSSEC y de este modo obtener protección frente ataques DNS poisoning. 4096 bytes es el tamaño máximo de la respuesta que aceptaremos del servidor DNS.

–ephemeral-keys: DNSCrypt siempre usa la misma clave pública para establecer una conexión cifrada con el servidor DNS. Esto en términos de privacidad es malo porque nuestra clave pública puede ser asociada a nuestra IP. Para evitar este problema introducimos el parámetro –ephermal-keys. Introduciendo el parámetro –ephermal-keys cada petición DNS se realizará mediante una clave diferente. De este modo será prácticamente imposible asociar nuestra IP con las peticiones DNS. Esta opción comporta un consumo de CPU adicional que en algunos casos puede llegar a ralentizar nuestro ordenador.

–daemonize: Parte del comando usada para indicar que DNSCrypt se ejecute en segundo plano.

–resolver-name=dnscrypt.org-fr: Parte del comando usada para indicar el servidor de DNSCrypt que queremos usar. Si queremos usar un servidor diferente al dnscrypt.org-fr tan solo tenemos que reemplazar dnscrypt.org-fr por el servidor que queramos.

–user=dnscrypt: Comando para indicar el usuario que iniciará DNSCrypt. En nuestro caso lo iniciará el usuario dnscrypt que hemos creado anteriormente.

–logfile=/var/log/dnscrypt-proxy.log: Instrucción para indicar la ubicación donde queremos guardar los log de DNSCrypt.

Nota: Si omitimos el comando –logfile=/var/log/dnscrypt-proxy.log los logs se guardarán en /var/log/syslog

Nota: Si no establecemos ningún usuario, DNSCrypt será iniciado por el usuario root.

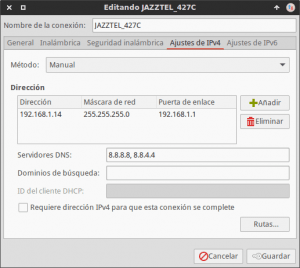

Configurar el gestor de red para que use DNSCrypt

En estos momentos sabemos que DNSCrypt está escuchando en la IP 127.0.0.1.

Por lo tanto accedemos a la configuración de nuestro gestor de red y reemplazamos los DNS actuales por la dirección en que está escuchando DNSCrypt.

Una vez dentro del gestor de red, en mi caso pasaré de tener la siguiente configuración:

A tener la siguiente configuración:

En estos momentos acaba de finalizar la totalidad del procedimiento para configurar DNSCrypt.

Ahora tan solo tenemos que reiniciar nuestro ordenador y DNSCrypt estará listo para usarse.

COMPROBAR EL FUNCIONAMIENTO DE DNSCRYPT

Para comprobar que DNSCrypt está funcionando de forma adecuada pueden seguir las instrucciones del siguiente enlace:

Comprobar que DNSCrypt funciona correctamente y cifra el tráfico

CONFIGURAR DNSCRYPT PARA QUE TRABAJE CONJUNTAMENTE CON DNSMASQ

En el caso que pretendan usar DNSmasq para mejorar el rendimiento de DNSCrypt pueden seguir las instrucciones que encontrarán en el siguiente enlace:

Hola Joan. magnífica serie esta de dnscrypt, lo usaba pero no con tantos recursos.

Estoy con Ubuntu Xenial xerus y me va bien el dnscrypt, excepto que a veces me lo carga en el inicio y otras no, ¿se te ocurre por qué puede ser?

Hola buenas

Si quieres tener una idea de lo que falla al iniciar Dnscrypt deberás consultar los logs del sistema. Si es un fallo en el arranque es probable que ejecutando el siguiente comando tengas pistas de lo que está sucediendo.

sudo journalctl -b -p errTambién mírate los log de Syslog y del mismo programa.

También mira lo que te da el siguiente comando:

sudo systemctl status dnscrypt.serviceSaludos

Millares, a mí me pasaba lo mismo, hice algo que pone el manual y se solucionó:

Sigue los pasos de los apartados Crear un grupo para usar DNSCrypt y Crear un usuario para usar DNSCrypt.

Saludos

hola, ¿tiene idea de donde está el archivo dnscrypt-proxy en manjaro o arch? no lo encuentro.

Desde que actualice el kernel en manjaro a la versión 4.4.16 se me desactiva el dnscrypt, hasta ahora me estaba funcionando sin problemas en la rama lts del kernel 4.4 pero en la última actualización a 4.4.16 se me desactiva el servicio.

Voy a probar con otros kernels porque también se me actualizó junto con el kernel el systemd y no se si el problema viene por un lado o por el otro, aunque supongo que es más cosa del kernel pero no se. Acabo de probar con el último al que puede actualizar el 4.7 y también se desactiva.

Hola Jony

Respecto a la ubicación del archivo en Arch no la sé. Mírate la wiki de Arch o la URL que dejo en el post.

Si quieres saber la razón de la desconexión mira los logs del sistema. En el segundo comentario tienes como hacerlo. Por cierto dudo que el responsable sea el Kernel, es posible que el responsable sea systemd o network manager.

Recuerda que otra opción que puedes intentar es compilar el programas. Quizás de esta forma no se te desconecte.

Saludos

he mirado la wiki de arch y no saco mucho en claro https://wiki.archlinux.org/index.php/DNSCrypt#Configuration principalmente lo único que entiendo es que para elegir el servidor dns que queremos debemos editar el archivo dnscrypt-proxy.service y añadir a la configuración:

[Service]ExecStart=

ExecStart=/usr/bin/dnscrypt-proxy -R (servidor dns a usar)

y poco más. El resto de la configuración para elegir ephemeral-keys y demás no dice nada.

El archivo dnscrypt-proxy.service que se encuentra en /usr/lib/systemd/system/ dice en un apartado (la última parte) lo siguiente (te pego el contenido completo de ese archivo):

[Unit]Description=DNSCrypt client proxy

Documentation=man:dnscrypt-proxy(8)

Requires=dnscrypt-proxy.socket

After=network.target

Before=nss-lookup.target

[Install]

Also=dnscrypt-proxy.socket

WantedBy=multi-user.target

[Service]

Type=simple

NonBlocking=true

# Fill in the resolver name with one from dnscrypt-resolvers.csv file

# It is also recommended to create a dedicated system user, for example _dnscrypt

# Additional features, such as ephemeral keys and plugins, can be enabled here as well

ExecStart=/usr/bin/dnscrypt-proxy \

--resolver-name= \

--user=

¿Tienes idea de como hacerlo? parece la configuración diferente para manjaro

Gracias.

Hola

Como ya te dije no uso Arch. Por lo tanto no te puedo responder. Lo único que pienso es que el archivo que quieres modificar no es el correcto. Diria que el correcto es /etc/conf.d/dnscrypt-proxy

En arch y en todo sistema operativo instalas Dnscrypt y cambias la dirección de los servidores DNS de tu gestor de red a la dirección que apunta DNSCrypt. Solo con esto DNSCrypt te funcionará.

Para saber en la dirección que escucha DNSCrypt sin mirar archivos puedes usar este comando:

sudo netstat -lpn | grep dnscryptUna vez te funcione lo simple entonces intentas ir un paso mas allá.

¿Cuales son los errores que te da DNSCrypt en manjaro?

Saludos

hola, ya lo tengo todo configurado, la configuración difiere ligeramente posiblemente por tratarse de versiones diferentes de dnscrypt o tal vez por el sistema.

Gracias.

Me alegro Jonatan

Saludos

Hola Joan.

Estoy con Debian Strecht (en una versión de Debian Sid me pasó lo mismo) y el archivo ubicado en /etc/default/dnscrypt-proxy no existe.

¿Qué puede estar pasando?

Gracias y un saludo

Hola

No lo se porque en mi caso también uso Debian Stretch y el archivo si que existe y es funcional. Si usas systemd y Debian Stretch, con tan solo seguir los pasos deberías poder configurar Dnscrypt.

En el caso que no lo encuentras recuerda que también puedes iniciar y configurar DNSCrypt siguiendo los pasos del apartado «Configurar Dnscrypt en el caso que lo hayamos instalado a partir de una compilación»

Saludos

Hola, he actualizado mi kubuntu a la última versión 17.04 y la configuración de dnscrypt ha cambiado, debe ser cosa de ubuntu o debian porque en manjaro tengo la misma versión de dnscrypt, la última estable 1.6.4 y la configuración sigue igual, es ligeramente diferente a lo publicado en este artículo pero la configuración sigue igual, sin embargo, en ubuntu sí han cambiado los archivos.

Una pregunta, ¿no estás teniendo últimamente problemas con los servidores de dnscrypt? antes me iban bien pero, desde hace un par de semanas no me resuelven muchas direcciones, ejemplo, páginas de torrent, openmailbox, linux deepin, en manjaro no podía buscar actualizaciones y he tenido que agregar un servidor dns secundario ajeno a dnscrypt para poder resolver esas direcciones. Algo ha pasado con esos servidores porque no pueden resolver muchas direcciones, están incompletos.

Hola

La última versión de DNSCrypt no es la 1.6.4. En mi caso estoy en Debian y uso la 1.9.4-1, esta si es el última y estable y no ha cambiado la ubicación de los fichero de configuración. Versión tras versión se introducen novedades y si intentas aplicar algún parámetro del post en una versión antigua puede ser que no te funcione, porque en la versión que usas simplemente no existe.

DNSCrypt no me da problemas, pero en mi caso no accedo a páginas de Torrent y nunca he probado Deepin. Referente al tema de Openmailbox si he tenido problemas, pero no son debidos a los servidores DNS. Este servicio cada día funciona peor y acabará mal, y todo ello es debido al poco apoyo que dan los usuarios de Openmailbox a este proyecto y otros similares. A día de hoy, openmailbox solo lleba el 30% de lo que se necesita para subsistir en 2017. Hace meses que se escuchan rumores sobre este servicio.

En DNSCrypt hay muchos servidores, por lo tanto si alguno te da problemas intenta usar otro. Si usas los de Cisco en principio no te debería dar ningún problema.

Saludos

Sí es la 1.9.4 se me coló el 6. En su momento estaba usando el servidor francés que indicas en este misma entrada dnscrypt.org-fr pero hace un tiempo dejó de resolverme los dns y me di cuenta de que estaba caído, mi siquiera aparecía en la lista de servers de github durante un tiempo hasta que volvió. Ahora mismo estoy usando el único server español que aparece en la lista y como digo no resuelve muchos dns al igual que ese servidor francés, con lo de deepin me refiero a su página web que es otra de las que no resuelve al igual que la de openmailbox y no es por el servicio sino por el server dns que no resuelve esa url, probé también con otro holandés y lo mismo. ¿Cuál usas tú?

Por cierto, con respecto a openmailbox dudo que la gente no esté donando aunque no lo se a ciencia cierta. La recaudación pasada también pasó lo mismo, la barra durante mucho tiempo no se movía del 30% y curiosamente un usuario que hizo una donación se quejó de que ésta no aparecía reflejada en dicha barra de progreso y el administrador sin más cerró la donación y este año igual. No se, pero igual es algo hecho a propósito para recaudar más dinero del debido, además de que este servicio de correo es más de lo mismo de lo que ya hay. Hay servicios mejores y más seguro como protonmail.

Hola

El servidor que uso es el cisco. Con este servidor puedo entrar en la página de Deepin sin problemas.

Openmailbox ayer estaba inaccesible. En mi caso, visto lo visto durante los últimos meses no recomendaría este servicio a nadie. Se cae y esto no es compatible con un servidor de correo. Además su interfaz web no es responsive y está obsoleta.

El año pasado recuerdo que muchos bloggers reclamaron la ayuda y tardaron poco en obtener un % alto de lo que se necesitaba y hasta llegar al 100% se tardo bastante tiempo. Yo creo que las cifras que se ponen son ciertas y me resulta difícil creer que mediante donaciones se pueda llegar a recaudar casi 20.000 Euros, por que la gente simplemente no hace donaciones. Si los datos que ponen son ciertos diria que este será el último año de vida de Openmailbox y cuando esto pase será divertido ver las lamentaciones de la gente cuando cierren.

Saludos

bueno ayer probé con un server francés y este parece que sí va bien, ya puedo acceder a las páginas que antes no podía. El servidor de cisco por lo que veo no permite validación dnssec y guarda los logs ¿es ese el que usas?

Ahora tengo que ver como configurar bien dnscrypt en kubuntu 17.04 porque la cosa ha cambiado y aunque he conseguido aparentemente configurarlo, por alguna extraña razón wireshark me indica que no se encripta todo el tráfico dns, aunque igual es por el servidor que estaba usando.

Con respecto a openmailbox no entiendo porqué la gente se vaya a preocupar más de la cuenta, hay opciones de sobra donde elegir y con encriptación desde el lado del cliente, o sea, mejores opciones o con más privacidad que opmbx.

saludos.

Veo que estas usando la nueva version de ubuntu 17.4

La ruta de resolución de dns

/etc/default/dnscrypt-proxy, ¿donde esta ahora ?Estoy testeando ubuntu 17 pero en la configuración de dnscrypt el archivo de resolución de de dns donde eliges el dns que quieres dar la resolución no esta, en la ruta

/etc/default/dnscrypt.proxyalguien sabe donde esta esta ruta porque estoy buscando ese archivo porque no me gusta que la resolución sea por defectoyo no estoy seguro si dnscrypt cambio sus configuraciones o es un bug de Ubuntu 17

porque la versión LTS de 16 ese archivo estaba en la ruta antes mencionada

se agradece un manito si alguien tienen la solución

Hola,

Será cosa de Ubuntu, porque en Debian testing aún está.

Puedes intestar buscar en

/etc/dnscrypt-proxy.conf. En arch parace que el fichero está aquí y no se si en Ubuntu será lo mismo.Si alguien sabe la nueva ubicación de Ubuntu espero que la ponga. En mi caso no tengo ningún Ubuntu 17 instalado.

Saludos

Hola (Espero que me respondas pronto) dnscrypt se me queda sin conexión al cambiarle el puerto 53 a cualquiera, algo muy raro. Espero que puedas ayudarme. Ya he intentado de todo

Hola

Si es tema de puerto lo único que tienes que comprobar que es el nuevo puerto que entres no esté en uso y no esté bloqueado por un Firewall. Si no está en uso y permite el tráfico entrante y saliente entonces DNSCrypt te funcionará.

Saludos

Buenos días Joan.

Estoy usando DNSCrypt en Debian Strecht 9.5 (la última versión, 64 bits). He instalado dnscrypt-proxy pero me están ocurriendo dos problemas que me impiden usarlo:

-No existe el archivo /etc/default/dnscrypt-proxy

-Tampoco está el archivo rc.local

Lo he instalado desde los repositorios y he intentado configurarlo desde el tutorial tuyo en caso de instalación mediante compilación.

¿Qué puede estar pasando?

Buenos días

Es posible que en alguna versión de DNSCrypt hayan cambiado las rutas de las ubicaciones.

Referente al archivo rc.local. No se me ocurre nada. Deberías tener este archivo.

Saludos

Ya he resuelto el problema.

Al final he optado por el camino fácil y he creado yo mismo el archivo /etc/default/dnscrypt-proxy

Y santas pascuas.

Gracias por el tutorial.

Un saludo

Hola

Perfecto que te funcione, pero todo lo que comentas me parece raro. Si instalas desde repositorios de debería salir la ruta que no encontrabas y aún me resulta más raro que no tenga el rc.local en Debian Stretch. En fin, si a alguien le pasa lo mismo podrá hacer lo mismo que has hecho tu.

Saludos y gracias