Como continuación del post de la semana pasada esta semana vamos a ver como podemos configurar el firewall gufw en linux de forma fácil y rápida. De esta forma en principio se cierra una serie de 2 post que son los siguientes:

- Qué son y para que sirven los Firewall.

- Como configurar nuestro firewall adecuadamente.

INTRODUCCIÓN

Todos los sistemas GNU-Linux, a partir de la versión de kernel 2.4, disponen de un firewall integrado en el Kernel que se llama Netfilter. Esto significa que el firewall está integrado en el mismo corazón del sistema operativo.

Para la configuración de Netfilter existe una herramienta que se llama Iptables que servirá para introducir las reglas de filtrado mediante una serie de comandos.

Para crear las reglas de iptables deberíamos abrir un fichero de texto con el nombre iptables y crear un script que contenga la totalidad de reglas que queremos que implemente nuestro firewall. Una vez creado el script tan solo tendríamos que darle los permisos correspondientes, guardarlo en /etc/init.d y ejecutarlo con el siguiente comando:

/etc/init.d/iptables startPero para usuarios recién llegados a linux no hace falta complicarse tanto la vida. Existen interfaces gráficas para poder introducir las reglas más habituales. Como mínimo existen 2 interfaces que son Firestarter y Gufw. Les recomiendo el uso de Gufw por su simplicidad. Además Firestarter es un proyecto que hoy en día está más muerto que vivo.

INSTALAR GUFW

Como hemos comentado anteriormente las reglas del firewall las configuraremos con Gufw. Lo primero que tenemos que hacer es instalar Gufw. Para instalar Gufw abrimos una terminal y tecleamos:

sudo apt-get install gufwAunque hayamos instalado gufw el firewall aún sigue inactivo ya que en la mayoría de distros GNU/Linux el firewall viene desactivado por defecto permitiendo la totalidad de tráfico tanto entrante como saliente. Para poner un breve ejemplo de lo acabo de decir tan solo tenéis que abrir una terminal y teclear el siguiente comando:

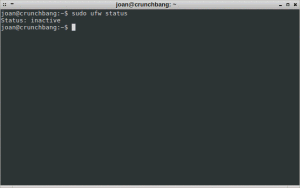

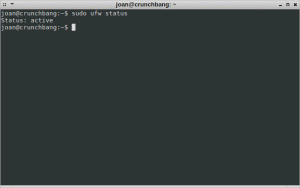

sudo ufw statusEl resultado que obtendréis es el siguiente:

Como se puede leer en la captura de pantalla el estado del firewall ufw está en inactivo.

Para reconfirmar que el firewall Netfilter no dispone de ninguna regla predefinida podemos teclear el siguiente comando en la terminal:

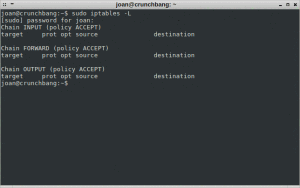

sudo iptables -LY el resultado que obtendréis será el siguiente:

Como se puede ver en la captura de pantalla la totalidad de tráfico existente es aceptado tanto en dirección de entrada como en dirección de salida. Por lo tanto en el estado actual en el caso que un atacante consiguiera acceso root a nuestro equipo podría causar graves daños en nuestro equipo.

ACTIVAR EL FIREWALL

Una vez instalado ufw lo vamos a activar. Para activar ufw tan solo tenemos que abrir una terminal e introducir el siguiente comando:

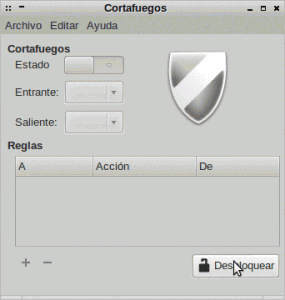

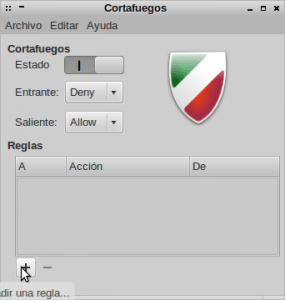

sudo gufwSe abrirá la siguiente pantalla:

Seguidamente tenemos que clicar sobre el botón desbloquear. Una vez desbloqueado el sistema ya podemos Activar el firewall.

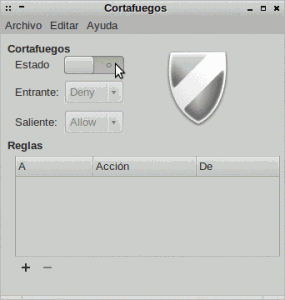

Para activar el firewall, como se puede ver en la captura de pantalla, tan solo tenemos que clicar encima del botón Estado. Seguidamente el Firewall se activará. Para comprobar que se ha activado tan solo tenemos que abrir una terminal y teclear el siguiente comando:

sudo ufw statusEl resultado obtenido será el siguiente:

Como se puede ver el firewall ya está activado y protegiendo nuestro equipo.

CONFIGURACIÓN ESTÁNDAR DEL FIREWALL

Una vez se ha activado el firewall ufw este ya dispondrá de una configuración predefinida que será válida para la gran mayoría de usuarios domésticos.

Como se puede ver en la captura de pantalla la configuración standard de ufw bloquea la totalidad de tráfico entrante y permite la totalidad de tráfico saliente. Pero que quiere decir esto?

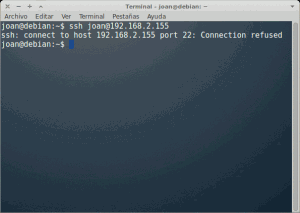

Bloquear el tráfico entrante quiere decir que cuando alguien haga una petición a nuestra red , servidor u ordenador está será rechazada. Así por ejemplo si intento establecer una conexión ssh a un ordenador que está protegido por un firewall obtendré el siguiente resultado:

Como se puede ver en la captura de pantalla la conexión se ha rechazado porqué el firewall del equipo al que me quiero conectar no admite conexiones entrantes.

Aceptar el tráfico saliente quiere decir que nosotros desde nuestro ordenador podremos realizar cualquier tipo de petición a servidores, redes u ordenadores exteriores. Un tipo de petición que podemos hacer es conectarnos a una página web. Así por lo tanto abrimos el navegador e introducimos una página la página web:

y el resultado obtenido es el siguiente:

En el caso que la totalidad de tráfico saliente estuviera bloqueado obtendríamos un resultado parecido al siguiente:

Por lo tanto la configuración estándar es la apropiada para la gran mayoría de usuarios. Es la más apropiada porqué permitir la totalidad de conexiones entrantes es más que imprudente mientras que tener el tráfico saliente bloqueado y aplicar reglas puede representar una auténtica pesadilla a la hora de simplemente navegar por páginas web.

CONFIGURAR EL FIREWALL

DEFINICIÓN DE LA POLÍTICA GENERAL

A estas alturas ya tenemos funcionando el firewall y además hemos visto que la configuración estándar es la adecuada para una gran mayoría de usuarios. Pero está claro que en función de nuestras necesidades podemos modificar la configuración estándar del firewall.

Como se puede ver en la captura de pantalla, si queremos modificar el comportamiento del tráfico entrante en nuestra red, servidor u ordenador podemos seleccionar 3 opciones. Las tres opciones de configuración para el tráfico entrante son las siguientes:

DENY: Si elegimos la opción Deny simplemente se deniegan la totalidad de conexiones entrantes. A priori considero que para un usuario normal esta es la opción más adecuada ya que nadie en principio tiene que acceder a nuestro ordenador. En el caso que nuestra máquina funcionará como servidor entonces el tema seria distinto.

REJECT: Si elegimos la opción Reject se rechazaran la totalidad de conexiones entrantes. En el momento que se rechace la conexión se enviará un paquete ICMP al cliente que ha realizado la petición indicándole que la conexión se ha rechazado. Esta opción es menos adecuada que la primera ya que estamos dando información al cliente que intenta acceder a nuestro equipo. La información que le estamos dando es que nuestro servidor está operativo y que esta protegido el acceso mediante un firewall.

ALLOW: Si elegimos la opción Allow entonces se aceptaran la totalidad de conexiones entrantes. Esta opción no es aconsejable ni para un usuario estándar ni para un servidor.

Como se puede ver en la captura de pantalla, en el caso que decidamos o necesitamos actuar sobre el tráfico saliente también tenemos tres opciones. Las tres opciones de configuración para el tráfico tráfico saliente son las siguientes:

DENY: Si elegimos la opción Deny estaremos denegando la totalidad de peticiones exteriores que estemos realizando como clientes. Este opción no es la más adecuada para un usuario doméstico ya que se nos hará prácticamente imposible navegar.

REJECT: Si elegimos la opción Reject estaremos denegando la totalidad de peticiones exteriores que estemos realizando como clientes. Si elegimos Reject, en el momento que se rechace la conexión exterior se informará al cliente que la conexión es rechazada por estar detrás de un firewall.

ALLOW: Si elegimos la opción Allow estaremos aceptando la totalidad de conexiones salientes. A priori para un usuario doméstico habitual está es la mejor opción.

DEFINICIÓN DE EXCEPCIONES Y DE REGLAS

Una vez definida la política general respecto al tráfico entrante y saliente, en el caso que lo necesitemos, podemos establecer excepciones y reglas.

Supongamos que tenemos un ordenador que actúa de servidor ssh y en el firewall hemos definido que rechazamos la totalidad de tráfico entrante a nuestro ordenador. Por lo tanto a priori nadie podrá acceder al servidor ssh de nuestro ordenador. En el caso que alguien se intente conectar al servidor ssh obtendrá el siguiente resultado:

Para solucionar este problema y que un determinado rango de usuarios puedan conectarse al servidor ssh podemos aplicar reglas/excepciones a nuestro firewall. Para aplicar las reglas, como podemos ver en la siguiente captura de pantalla, vamos al firewall del servidor y apretamos el botón +:

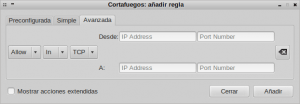

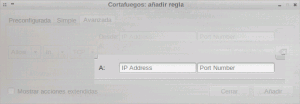

Una vez apretado el botón + vamos clicamos sobre la pestaña opciones avanzadas y en vuestra pantalla podréis ver una imagen parecida a la siguiente:

Una vez estamos en esta pantalla tenemos que definir las reglas. Los parámetros a definir son los siguientes:

PUNTO 1- Tipo de conexión

Las 2 opciones que podemos elegir en este apartado son:

In: Si queremos aplicar una regla sobre el tráfico entrante tenemos que seleccionar la opción IN.

Out: Si queremos aplicar una regla sobre el trafico saliente tenemos que seleccionar la opción OUT.

El objetivo del problema planteado es dar acceso a un determinado número de usuarios a nuestro servidor ssh. Por lo tanto tenemos que seleccionar la opción IN.

PUNTO 2- Tipo de acción

La totalidad de opciones disponibles en este campo son:

Allow: Si elegimos la opción Allow estaremos permitiendo las conexiones entrantes o salientes para la serie de usuarios que se especificaran en el punto 4 o 5.

Deny: Si elegimos la opción Deny estaremos denegando las conexiones entrantes o salientes para la serie de usuarios que se especificaran en el punto 4 o 5.

Reject: Si elegimos la opción Reject estaremos rechazando las conexiones entrantes o salientes para la serie de usuarios que se especificaran en el punto 4 o 5. En el momento que se rechace la conexión se enviará un paquete ICMP al cliente que ha realizado la petición indicándole que la conexión se ha rechazado.

Limit: Si elegimos la opción Limit se denegará la conexión de entrada o salida a una ip determinada. Se denegará el acceso en el caso que se hagan 6 o más peticiones en el intervalo de menos de 30 segundos. Esta opción es para evitar ataques de fuerza bruta.

Como nuestra intención es permitir la entrada a un servidor ssh a un determinado número de usuarios elegiremos la opción Allow. En este caso también seria posible elegir la opción Limit.

PUNTO 3 – Tipo de protocolo:

El siguiente punto a elegir es el tipo de protocolo. Las opciones disponibles en este apartado son las siguientes:

TCP: Si el servicio el cual queremos permitir o denegar a un determinado rango de usuarios trabaja con el protocolo TCP tenemos que elegir la opción TCP. Para quien tenga curiosidad solo apuntar que el protocolo TCP trabaja orientado a la conexión. Esto quiere decir que una máquina A enviará los datos/paquetes a una máquina B. A medida que la máquina B vaya recibiendo los paquetes irá analizando su integridad. Si los paquetes recibidos no son corruptos se informará a la máquina A que la recepción se ha realizado correctamente. En el caso que la máquina B detecte que hay algún paquete corrupto lo que pasará es que la máquina B solicitará de nuevo este paquete a la máquina A.

UDP: Si el servicio el cual queremos permitir o denegar a un determinado rango de usuarios trabaja con el protocolo UDP tenemos que elegir el protocolo UDP. Contrariamente al protocolo TCP, UDP no está orientado a la conexión. Por lo tanto las aplicaciones o servicios que trabajan con el protocolo UDP simplemente se limitaran a enviar paquetes a un destinatario. En ningún caso este protocolo realizará una verificación de los paquetes se han recibido correctamente ni se establecerá un flujo bidireccional entre el destinatario y el emisor.

Both: En el caso que exista algún servicio que pueda trabajar con los 2 protocolos, TCP y UDP, o en el caso que tengamos dudas o no sabemos con que protocolo trabaja el servicio en el que queremos aplicar la regla seleccionaremos la opción Both.

El objetivo del problema planteado es dar acceso a un servidor ssh. Sabemos que el servidor ssh trabaja con el protocolo TCP. Por lo tanto en este caso tenemos que elegir la opción TCP.

Nota: En el siguiente enlace encontraran los protocolos que usan los servicios más habituales.

http://es.wikipedia.org/wiki/Anexo:N%C3%BAmeros_de_puerto

PUNTO 4 – Selección de los clientes al que se aplican las reglas

Desde: En esta celda tenemos que ingresar la IP del cliente/s que queremos permitir, rechazar o limitar la conexión de entrada o de salida.

En el caso que estamos presentando queremos permitir la entrada a un número de usuarios concretos a nuestro servidor ssh. Por lo tanto en la celda Desde introduciremos la IP de los clientes que queramos que tengan acceso a nuestro servidor.

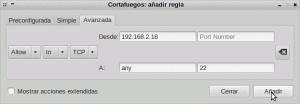

Así por ejemplo podemos introducir la siguiente IP:

192.168.2.18

Al introducir esta IP estaremos dando acceso al cliente con IP 192.168.2.18 al servidor ssh.

Port Number: Este campo hace referencia al puerto de salida que el cliente usa para acceder al servidor.

En el ejemplo que estamos viendo este campo aconsejo dejarlo en blanco o escribir any. El hecho de dejar el campo en blanco o poner any significa que el cliente puede usar cualquier puerto de salida para conectarse al servidor ssh.

PUNTO 5 – Selección del servidor al que se aplican las reglas

a: En esta celda tenemos que ingresar la IP del servidor que queremos permitir, rechazar o limitar la conexión de entrada o de salida.

Por lo tanto en el caso que estamos poniendo como ejemplo tenemos que escribir la ip de nuestro servidor o simplemente escribir Any. Se escribimos Any el cliente con IP 192.168.2.18 podrá acceder a cualquier servidor ssh que esté detrás del firewall. Si elijamos la opción de poner la IP del servidor entonces el cliente con IP 192.168.2.18 tan solo podrá acceder a este servidor ssh.

Port Number: Este campo hace referencia al puerto de escucha del servidor o servidores que queremos permitir o denegar el acceso.

En el caso que estamos estudiando queremos permitir el acceso de usuarios a un servidor ssh. Sabemos el que puerto de escucha estándar de un servidor ssh es el 22. Por lo tanto en esta celda escribiremos el número 22.

Nota: En el siguiente enlace se puede encontrar una recopilación extensa de los puertos de escucha estándar acostumbran a usar habitualmente los distintos tipos de servidores existentes.

http://es.wikipedia.org/wiki/Anexo:N%C3%BAmeros_de_puerto

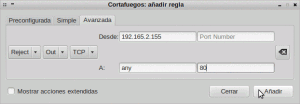

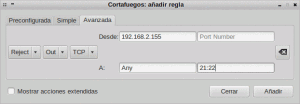

Una vez vistas y comentadas la totalidad de opciones disponibles tan solo queda nos queda ver el resultado final. Si habéis seguido el ejemplo paso por paso tendremos una situación parecida a la siguiente:

Ahora tal y como se puede ver en la captura de pantalla tan solo nos resta clicar al botón añadir. En estos momentos el cliente con IP 192.168.2.18 ya tiene acceso a nuestro servidor ssh. Para demostrar lo que acabo de decir tan solo hay que abrir una terminal y teclear:

ssh -p22 joan@192.168.2.155El resultado obtenido es el siguiente:

Como se puede ver en la captura de pantalla ahora podemos acceder sin problema dentro de nuestro servidor ssh.

OTROS EJEMPLOS DE REGLAS QUE PODEMOS USAR

Acabamos de ver como dar acceso a un usuario a nuestro servidor ssh. En el caso que lo necesitemos podemos introducir muchas más reglas dentro de nuestro firewall. Algunos ejemplos de reglas que podemos introducir son las siguientes:

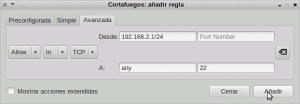

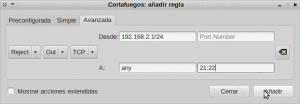

1- Dar acceso a la totalidad de usuarios de una red al servidor ssh:

Con las opciones definidas en la captura de pantalla estaremos permitiendo que la totalidad de usuarios de la red local se conecten a cualquier servidor ssh.

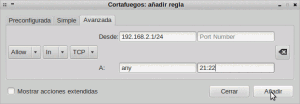

2- Dar acceso a la totalidad de usuarios de una red a los servidor ssh y ftp:

Con las opciones definidas en la captura de pantalla estaremos permitiendo que la totalidad de usuarios de la red local se conecten a cualquier servidor ssh y ftp.

3- Hacer que un usuario/cliente determinado no se pueda conectar a páginas web que no dispongan de cifrado ssl:

Con las opciones definidas en la captura de pantalla prohibiremos que el cliente con IP 192.168.2.155 se pueda conectar a páginas que no dispongan cifrado ssl (http).

4- Hacer que un usuario/cliente determinado no se pueda conectar a páginas web que dispongan de cifrado ssl:

Con las opciones definidas en la captura de pantalla prohibiremos que el cliente con IP 192.168.2.155 se pueda conectar a páginas que contengan cifrado ssl. (https)

5- Prohibir a un cliente que se conecte a cualquier servidor ftp o ssh:

Con las opciones definidas en la captura de pantalla prohibiremos que el cliente con IP 192.168.2.155 se pueda conectar a servidores ssh y ftp.

6- Prohibir que una red local que se conecte a cualquier servidor ftp o ssh:

Con las opciones definidas en la captura de pantalla prohibiremos que nuestra red local se pueda conectar a servidores ssh y ftp.

Nota: Con las explicaciones realizadas y con los ejemplos que se exponen, en principio cualquier usuario debería ser capaz de configurar adecuadamente un firewall.

Nota: En este post solo cito como trabajar con las opciones avanzadas de Gufw. La razón es simple. Si domináis las opciones avanzadas el resto de opciones carecen de importancia.

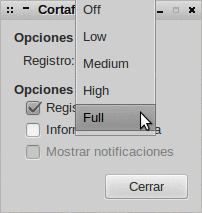

REGISTRO DE EVENTOS

Gufw nos permite registrar los eventos que van sucediendo. Para habilitar esta opción en el menú de Gufw tenemos que seleccionar la opción editar/preferencias. Una vez seleccionada la opción veremos la siguiente pantalla:

Como se puede ver en la captura de pantalla podemos habilitar el registro de acciones clicando sobre registro. Para ello en el apartado Opciones de ufw tenemos que fijar el alcance del registro. Seguidamente en opciones de Gufw tenemos que clicar la muesca Registro. A partir de este momento se registraran la totalidad de eventos que se producen en el cortafuegos. En el hipotético caso que se necesite revisar los eventos, como se puede ver en la captura de pantalla, tan solo tenemos que ir al menú Archivo/registro.

Como se puede ver en la anterior captura de pantalla también tenemos una opción denominada informe de escucha. Si la activamos cuando estemos en la pantalla general del firewall podemos observar que aparece un nuevo apartado que se llama informe de escucha:

Activando esta opción. Como podemos ver en la captura de pantalla podremos ver información del tipo que el puerto 22 que es el del SSH está activado y en escucha a la espera de una conexión entrante.

Joan,

Tu blog es increíblemente bueno y didáctico. Felicidades.

Muy buen articulo como todo lo que escribís!! la verdad muy bueno. Me saco el sombrero.. seguid así!! saludos!!

Hola Daniel,

Me alegro que el post te haya sido de utilidad. Espero que lo sea para muchos otos.

Muchas gracias por toda esta información con la cual he podido empezar a utilizar el firewall.

A ver si puedes aclararme una duda: ¿Como puedo prohibir el acceso a internet de un ejecutable determinado? por ejemplo: /home/propietario/wine/drive_c/Program Files/FreeTime/FormatFactory/FormatFactory.exe . Si no se puede, también me conformaría prohibiendo el acceso a todos los programas instalados en Wine.

Una posible forma es cerrar los puertos con los que trabaja esta aplicación. Pero creo que lo mejor para realizar esto es crear distintos usuarios y a cada usuario le otorgas los permisos y privilegios que consideres oportuno. Ten en cuenta que para bloquear el acceso a una aplicación tan solo tienes que ir a la ubicación /usr/bin. Una vez dentro tienes la totalidad de ejecutables.Te vas a las propiedades y defines que puede hacer el propietario del archivo, un determinado grupo o el resto de usuarios que no son propietarios ni pertenecen a un determinado grupo.

Gracias a esta entrada resolví como hacer que mi red interna tenga acceso vía ssh al servidor y con el firewall montado. Ahora me surge la duda de como conectarme en forma remota, dado que para ingresar a mi servidor desde fuera de mi red usaré un equipo con ip pública dinámica.

La única forma que encuentro para poder ingresar es dejar en blanco o con any, la opción de la ip a la cual le permitiré conectarse a mi servidor. Pero si hago esto cualquiera en teoría podría conectarse conmigo por ssh.

¿Cómo puedo definir una o varias ip’s publicas dinámicas para que se puedan conectar?.

Agradezco tu respuesta y en general tu entrada, como siempre de excelente calidad y totalmente comprensible.

De nuevo muy buenas. La pregunta que haces es interesante y no se si te podré ayudar. Gufw no admite poner nombre de subdominios DNS dinámico en vez de IP’s y esto dificulta enormemente lo que quieres hacer.

Lo primero que deberías hacer es usar un puerto que no sea standard y que sea diferente al 22. Esto minimizará enormemente las posibilidades de recibir un ataque. Seguidamente si quieres poner Any pon Any. Si pones Any no necesariamente estás dejando las puertas abiertas. Si pones Any como mínimo la persona que se quiere conectar a tu servidor deberá adivinar tu clave de acceso y no es fácil porqué en el fichero de configuración del servidor SSH creo que permite limitar los intentos de conexión por IP. Además si quieres también puedes crear un par de claves (pública + privada) para aún restringir más la capacidad de ataques en tu servidor. Si haces todo esto dudo que nadie entre a tu servidor.

Pero de todo esto tu no has pedido nada… pero realmente es lo más práctico que puedes hacer. Si quieres ir por el camino difícil lo que deberías hacer es instalar un cliente DNS-Dinámico (no-ip) en el ordenador que te quieres conectar. Una vez instalado El cliente (no-IP) tu ordenador periódicamente estará asociando tu IP a tu subdominio. Entonces deberás introducir la regla pertinente a iptables y aplicar u script que se ejecute de forma periódica similar al que proponen en el siguiente post:

http://www.hackplayers.com/2011/06/usando-iptables-con-ips-dinamicas.html

No se si esta solución funciona. No la he probado nunca. Si la pruebo publicaré los resultados.

Otra cosa que puedes intentar de hacer y que es fácil de probar:

En tu servidor te vas al fichero /etc/hosts.allow y añades:

sshd: nombre_de_tu_servidor_DNS_Dinámico

Seguidamente en el archivo /etc/host.deny añade esto:

sshd: ALL

Saludos

Agradezco tu respuesta tan completa. En este y muchos artículos de tu blog he aprendido mucho.

Pondré en práctica las observaciones que me haces y evidentemente compartiré los resultados para que sean de beneficio colectivo.

Por el momento no utilice any, antes contar con tu respuesta.

Sin lugar a dudas la seguridad es una constante lucha, siendo uno el ratón debe saber por donde podría venir el gato.

De nuevo mil gracias.

Muchas gracias por reportar. Dentro de dos semanas calculo que también podré realizar mis pruebas. Si consigo algo positivo a buen seguro lo publicaré.

Muy buen post! Muy bien explicado! Muchas gracias :)

Articulo es-pec-ta-cu-lar!

gracias por este pedazo de trabajo y esfuerzo, mejor explicado seria imposible! entendí todo a la primera, gracias!

Estimado Joan Carles: hace varios años que uso Ubuntu, pero solo en estos últimos días he sabido de la existencia de gufw y he empezado a probarlo.

Ahora bien: ocurre que, por ejemplo, su activación me interrumpe la transmisión en streaming de una de las radios gratuitas que ofrece el reproductor Clementine. ¿Es este un comportamiento esperable? ¿Puede resolverse? Lo cierto es que, ahora que lo conozco, me interesa tener activado el cortafuegos, pero también tener disponibles mis aplicaciones habituales. Un cordial saludo desde Buenos Aires, y gracias por el excelente contenido de tu blog. Roberto

Buenas Roberto,

Si te pasa lo que dices y el responsable es realmente el cortafuegos, la solución será configurar el cortafuegos para que no se te corte la transmisión de radio abriendo los puertos adecuados.

Si te sirve de ayuda la configuración que uso yo es todas las entradas prohibidas y todas las Salidas Permitidas. Después lo único que hago es añadir excepciones a las entradas para permitir que ciertos puertos/servicios funcionen.

Me extraña mucho que te pase esto si tienes configurado el firewall como acabo de describir. Pero si es el caso averigua el puerto que emite esta radio y ábrelo en Gufw tal y como se detalla en el post.

Saludos y suerte.

Hola, le felicito por su blog para mi como novato en linux me ayuda bastante. Ahora estoy siguiendo el post del firewall, he bajado la

imagen de debian 8 (jessie) intento hacer el primer paso:

sudo apt-get install gufw

La imagen iso que baje, no lleva el gufw por defecto, si trae el iptables

Me indica que el paquete no disponible, he ido a la pagina de gufw y bajado el .tar pero tienen dependencias y no me instala

¿podria decirme que paso no efectúo bien ?

gracias

No se que estarás haciendo mal. Gufw está en los repositorios de Debian. Concretamente la versión 12.10.0-1. Ver este link:

https://packages.debian.org/jessie/gufw

Por lo tanto lo siento y no se como ayudarte porque con lo que explico lo deberías poder instalar sin problema alguno. El paquete tar tendrás que ver las opciones para compilar el programa.

Saludos

excelente explicacion, lo felicito por lo profesional del instructivo

Buenas amigo. Excelente Post.

Tengo la siguiente inquietud desde ubuntu 16.04, quiero usar este firewall para controlar mi acceso a internet. (El cual es a traves de un modem usb 3G) pero a su vez quiero compartir esta conexión a traves de la red eth0 hacia un roter inalambrico pero no se de que forma hacerlo. Te agradecería si me puedes orientar al respecto.

Gracias de antemano

Gracias por el excelente tutorial!

¿Cómo puedo ejecutar gufw al inicio del sistema automáticamente?

Hola

Se ejecuta de forma automática. No tienes que hacer nada.

Si quieres asegurarte que arranca ejecuta el comando:

sudo service ufw statusSaludos

Muy bueno el blog.

Tengo por costumbre (cada vez que existe) usar programas formato AppImage (esos que no se instalan) y quiero bloquear varios para que no se conecten a internet (ni de salida ni entrada) leí atentamente esta página pero no logro entender como hacerlo.

Si fuera tan amable de iluminarme le estaría muy agradecido.

——————-

pd. (Una pena que este firewall no tenga «modo aprendizaje» como los de WinXX que pregunta por cada uno que se quiere conectar).

Olvido: La versión de GufW que estoy usando es la 22.04 y las entradas de las reglas no son como las que se muestran en esta página.

La verdad que es más que excelente este articulo, muy didáctico y con alto sentido de interacción, muchas gracias